【限时白嫖】免费领取一年ChatGPT Go套餐 | ChatGPT Plus青春版 | 使用GPT-5更加从从容容,游刃有余 !

本文介绍了如何通过 PayPal 和支持外币支付的信用卡,在特定地区网络条件下免费领取一年 ChatGPT Go 套餐的详细教程与注意事项。

Docker快速部署最新版Awvs

本文介绍了如何通过 Docker 快速部署 AWVS,并支持通过环境变量配置账户密码,默认界面为中文。

-

安全测试

/

经验分享

/

Burp Suite

最新BurpSuite2025.10专业版(更新)下载Windows/Linux/Mac.最新版无需 Java 环境

本文详细介绍了 Burp Suite 2025.10 专业版在 Windows、macOS 和 Linux 系统上的安装与插件配置全流程,并提供了免环境依赖的便捷更新方式。

Supershell二开修改!自定义路由+防溯源

本文介绍了 Supershell 二次修改版本,新增前置防御、路由修改和虚拟机检测功能,提升 C2 服务器的安全性与隐蔽性。

3月前

3月前

Perplexity Pro免费获取一年订阅

本文介绍了如何免费领取一年的 Perplexity Pro 服务,包含领取条件、取消自动扣费方法及 Perplexity 的使用场景与优势。

4月前

4月前

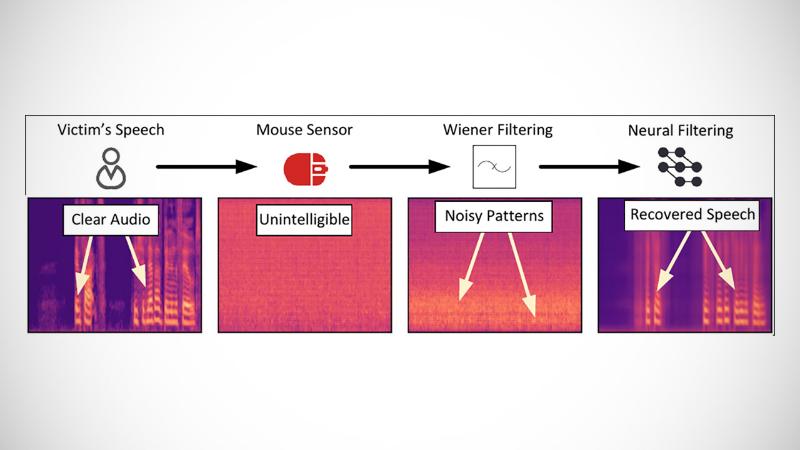

游戏鼠标竟然能偷听?

研究人员发现,高性能鼠标可被用作隐蔽监听设备,通过其高精度传感器捕捉桌面振动并结合 AI 技术还原声音,引发对隐私安全的新担忧。

🚨 CVE-2025-10585:Chrome V8 零日漏洞紧急预警

Google Chrome V8 引擎发现严重零日漏洞 CVE-2025-10585,已在野外被利用,建议用户立即更新浏览器至安全版本,避免遭受远程代码执行攻击。

4月前

4月前

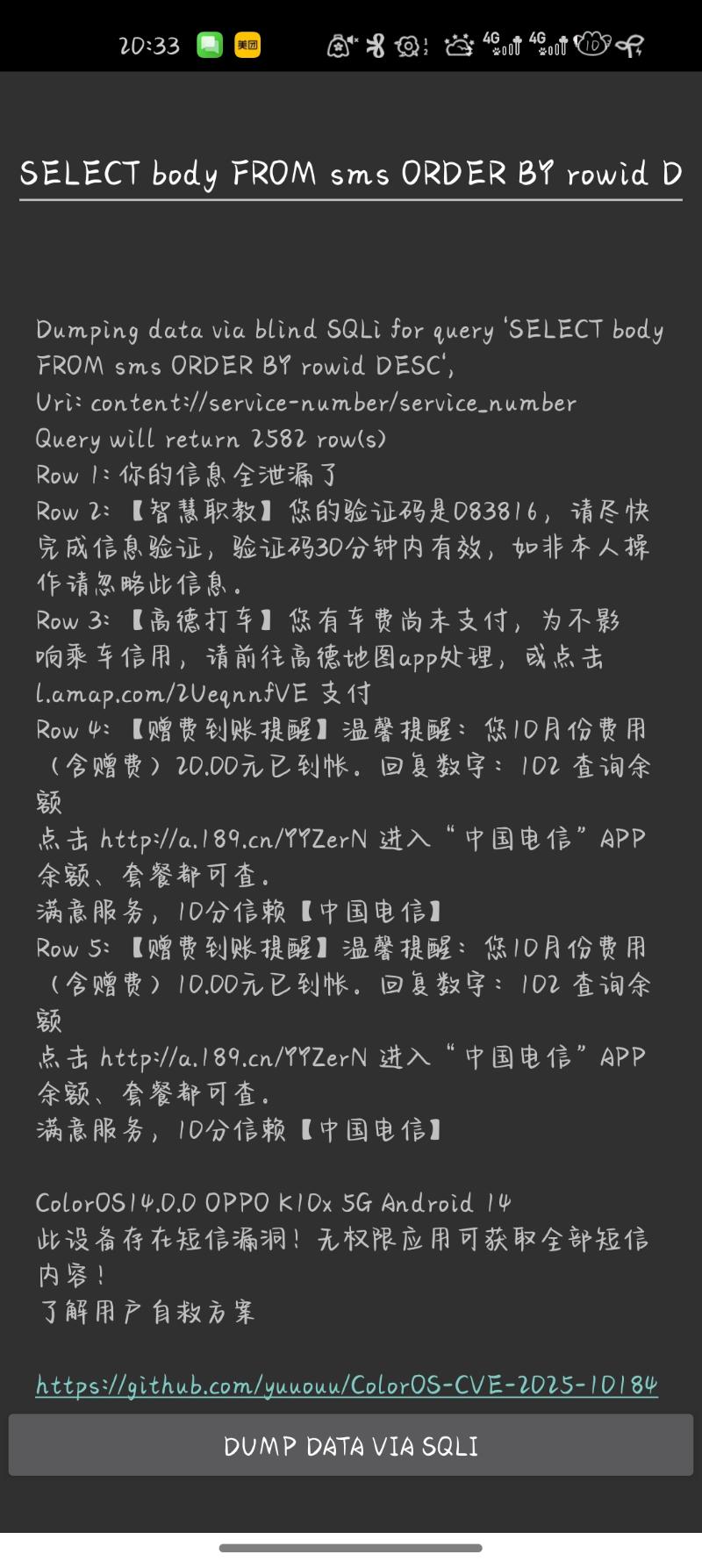

六年潜伏的"隐形杀手":OPPO系手机爆出史诗级安全漏洞

CVE-2025-10184 是一个影响 OPPO、一加、realme 设备的严重漏洞,可导致短信被静默读取。本文详细解析漏洞原理、影响范围及自救方法。

Milkyway 扫描工具使用体验

本文分享了 Milkyway 安全扫描工具的使用体验,涵盖其高性能、全面功能以及在渗透测试中的实际应用。

5月前

5月前

浪浪山小妖怪:于平凡中拥抱真实的自己

《浪浪山小妖怪》以小猪妖的成长历程,映射出成年人在职场与生活中的挣扎、迷茫与自我接纳。