3月前

3月前

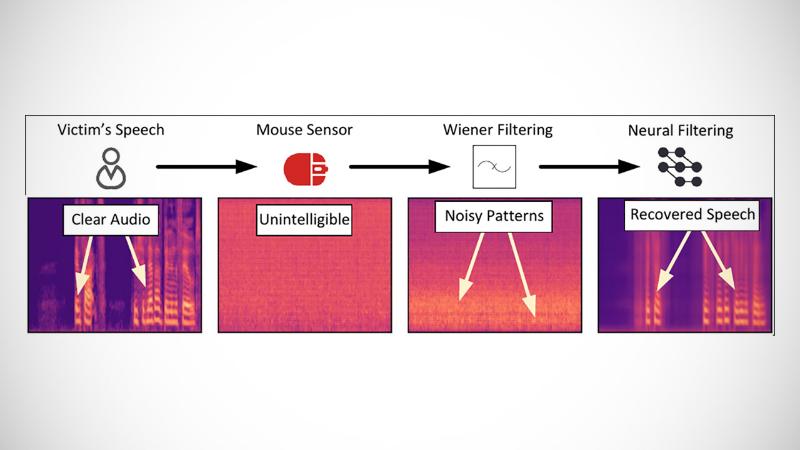

游戏鼠标竟然能偷听?

研究人员发现,高性能鼠标可被用作隐蔽监听设备,通过其高精度传感器捕捉桌面振动并结合 AI 技术还原声音,引发对隐私安全的新担忧。

4月前

4月前

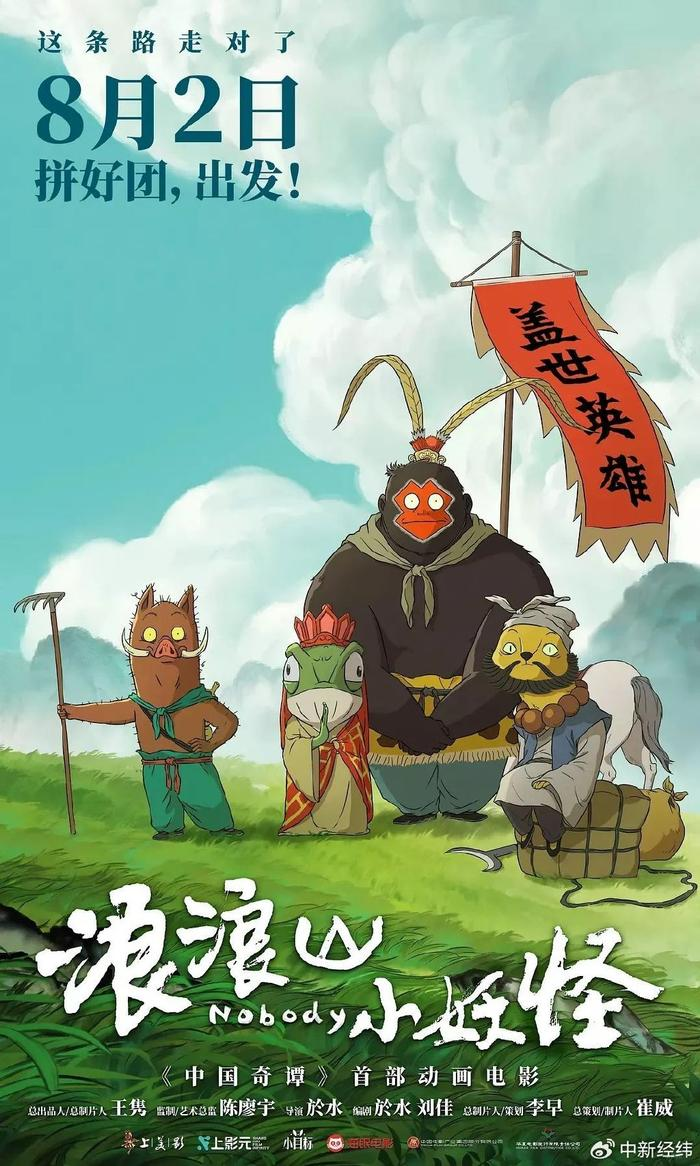

浪浪山小妖怪:于平凡中拥抱真实的自己

《浪浪山小妖怪》以小猪妖的成长历程,映射出成年人在职场与生活中的挣扎、迷茫与自我接纳。

5月前

5月前

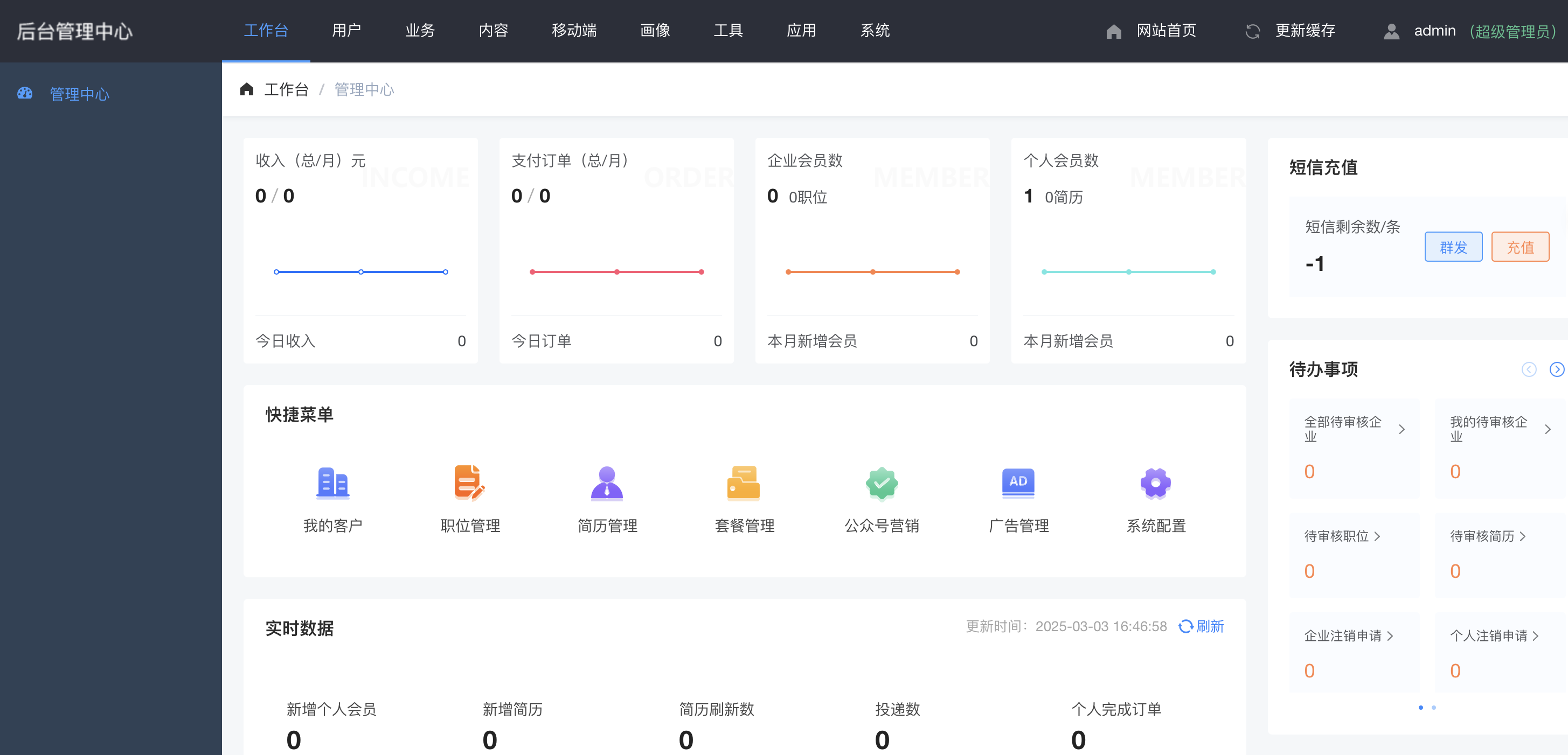

构建自己的AI-API中转服务器

前沿 众所周知的原因,在国内是没有办法访问OpenAI 、Gemini 、Claude 等等国外好用的AI,在自己的服务上要使用这些AI都要国外服务器。那么问题就来了!

10月前

10月前

骑某 CMS v3.34.0 存在反序列化漏洞

文章摘要: 本文介绍了关于PHAR反序列化漏洞的研究和利用实例。作者发现了一些Thinkphp二次开发CMS中的可利用漏洞,并深入探讨了PHAR反序列化漏洞的原理、发现过程以及实际利用方式。该漏洞允许攻击者通过构造特制的恶意PHAR文件,绕过PHP的安全机制,执行任意代码,给Web应用带来极大风险。作者展示了漏洞的利用条件、利用思路和实际利用过程,包括生成恶意的附件和触发反序列化操作。文章还提供了免责声明,强调技术信息仅供安全研究与学习使用,并严禁用于任何非法目的。同时,作者呼吁读者遵守负责任的漏洞披露流程,并建议相关厂商进行安全加固。

Traefik资源跨命名空间调用

摘要: 本文介绍了在Traefik中如何进行跨命名空间资源调用,并详细描述了如何配置allowCrossNamespace参数以允许跨命名空间资源调用。文章通过一个案例展示了如何通过Traefik将k3s-apiserver的ping目录导出到外部访问,并解决了证书问题。同时,文章还解释了Traefik中的命名规则以及如何处理Kubernetes的命名空间和Traefik动态配置对象之间的关系。最后,文章总结了关于跨命名空间调用的注意事项和参考资料。

2024-01-12

2024-01-12

某大学的一次渗透测试

对于这个问题,关于编译内核的漏洞POC(Proof of Concept)代码时遇到的问题,我会尝试给出一些建议。首先,编译这些代码需要特定的环境和依赖库,确保你的Docker容器环境中有这些依赖是很重要的。另外,内核的版本和配置也可能影响到POC的编译和运行。以下是一些可能的解决步骤: 1. 安装依赖库:根据你提供的错误信息,你可能需要安装`libmnl`和`libnftnl`库的开发文件。尝试使用下面的命令安装: ```bash apt-get install -y libmnl-dev libnftnl-dev ``` 然后再尝试编译你的POC代码。 2. 检查内核版本和配置:确保你的Docker容器环境中的内核版本与POC代码针对的版本相匹配。如果不匹配,可能需要升级内核或者寻找与你的内核版本相匹配的POC代码。另外,检查内核的配置,确保启用了相关的功能,因为某些漏洞需要在特定配置下才能利用。 3. 查看编译错误:仔细查看编译过程中的错误信息,了解问题的具体原因。根据错误信息,可能需要调整编译参数或者修改代码。 4. 使用官方镜像或构建脚本:如果你使用的是自定义的Docker镜像,可以尝试使用官方的镜像或构建脚本,以确保环境的一致性和完整性。 5. 寻求社区帮助:如果以上步骤无法解决问题,你可以在相关的安全社区或论坛上寻求帮助。提供详细的错误信息和相关配置,让其他有经验的开发者帮助你解决问题。 另外,关于CVE-2022-32250漏洞的POC代码编译问题,确保你的Docker容器环境中的内核版本与POC代码兼容,并且正确配置了相关的依赖库。如果仍然遇到问题,可以尝试查找其他资源或联系该漏洞的研究人员以获取帮助。 最后,需要注意的是,利用漏洞进行渗透测试需要遵守相关法律法规和道德准则,确保在合法和授权的情况下进行操作。