当你以为手机很安全时,你的短信可能早已 "透明"

一、事件回顾:一场迟到的披露

2025 年 9 月 23 日,国际知名安全研究机构 Rapid7 公开披露了一个令人震惊的漏洞:CVE-2025-10184。

这不是一个普通的漏洞。

它影响了 OPPO、一加、realme 三大品牌的所有搭载 ColorOS/OxygenOS 系统的设备,而最早受影响的版本可以追溯到 2019 年的 ColorOS 7.1。

这意味着,这个漏洞已经在全球数亿台设备中静默存在了至少六年。

二、技术原理:一个优雅的"SQL注入"

漏洞机制

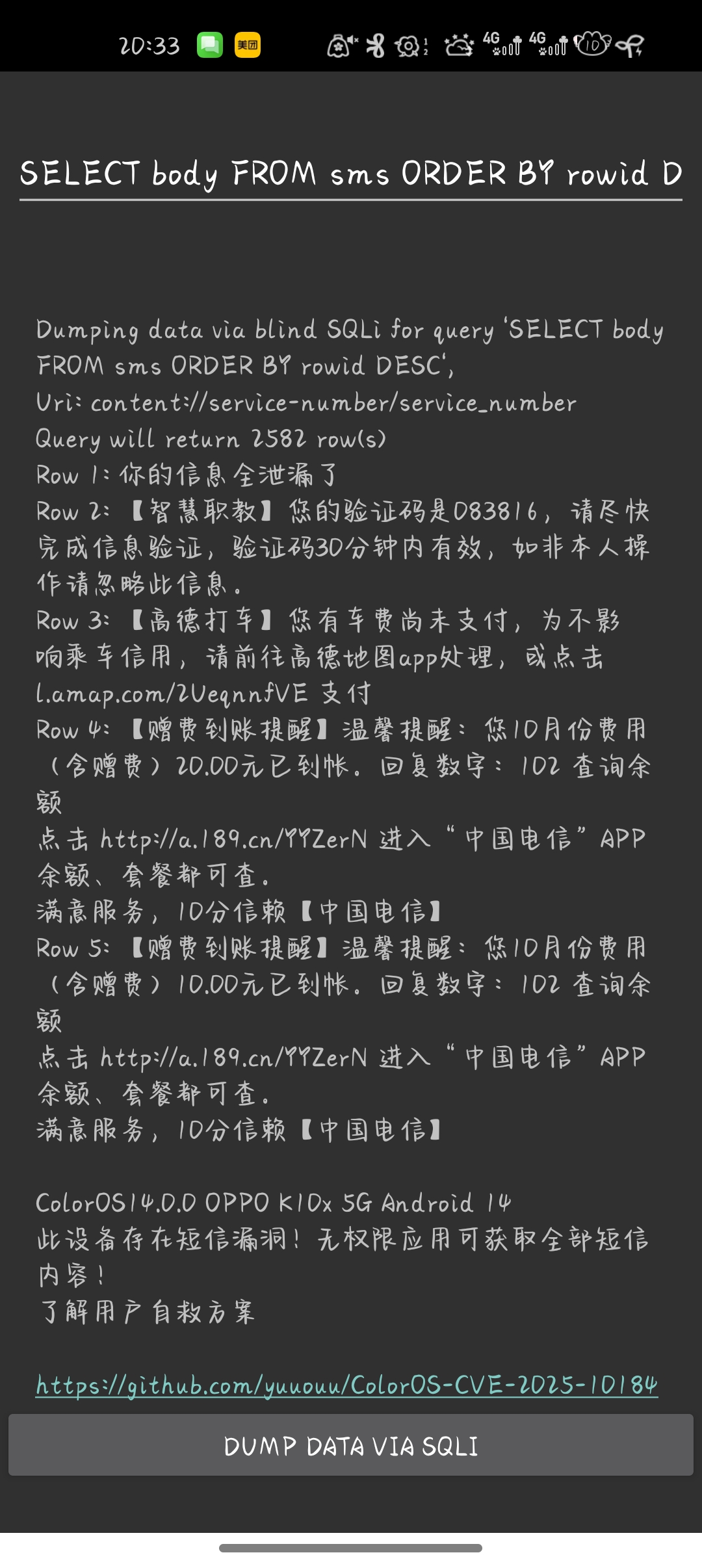

该漏洞利用了 Android 系统中 Telephony Provider 的权限绕过缺陷,通过构造特殊的数据库查询语句(1=1 AND SQL 注入),任意应用可以:

✅ 无需申请任何权限

✅ 无需用户任何交互

✅ 完全静默地读取所有短信

攻击特征

SELECT address, body, date FROM sms ORDER BY date DESC LIMIT 100攻击者可以获取的信息包括但不限于:

📱 短信发送方号码

📝 短信完整内容

🕐 收发时间戳

🔐 验证码

💳 银行通知

📦 物流信息

💬 私密对话

漏洞影响范围

三、真实案例:你的手机正在"裸奔"吗?

想象以下场景:

场景一:验证码窃取

你刚注册了一个新的交易平台账号,短信验证码

123456发来了。 此时,手机里某个看似正常的 "手电筒 APP" 已经悄悄读取了这条短信。 几秒后,你的账号在异地登录。

场景二:用户画像构建

某个 "天气预报 APP" 每天默默地读取你的所有短信。 银行通知、快递信息、社交验证码…… 三个月后,它对你的消费习惯、社交圈、财务状况了如指掌。

场景三:定向诈骗

攻击者通过批量安装恶意应用,收集大量用户的短信数据。 筛选出银行卡余额提醒、贷款通知等敏感信息。 精准实施电信诈骗,成功率提升 300%。

这不是危言耸听,这是正在发生的事实。

四、检测方法:一分钟自查

📊 验证你的设备是否受影响

关注本公众号,回复关键词:CVE-2025-10184 获取官方验证工具 APK(安全研究者开发)

检测步骤

安装验证 APK

运行程序(自动检测 1 分钟)

查看结果:

✅ 无数据显示 → 你的设备未受影响

❌ 显示短信数据 → 你的设备存在漏洞

五、应急响应:自救指南

🚨 普通用户(无需技术背景)

立即行动

更换设备 在补丁推送前,将 SIM 卡转移到其他品牌手机使用

清理短信 立即删除所有历史短信,并清空回收站(彻底删除)

隔离安装 新安装的应用优先在虚拟机或云手机中试用

最小化风险 接收验证码时,清理后台所有应用

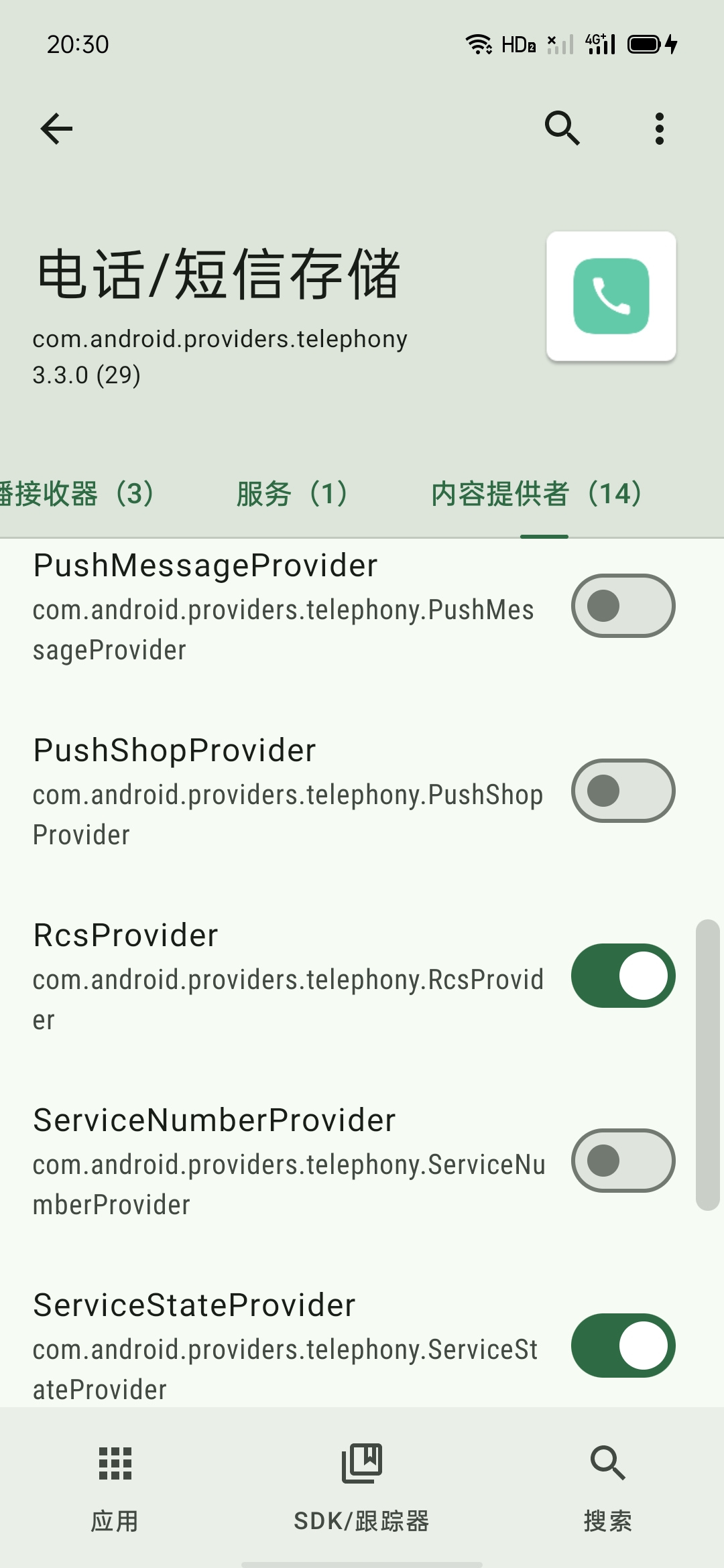

临时防护方案(需Shizuku工具)

⚠️ 该方案有一定操作难度,请仔细阅读

工具准备:

操作步骤:

安装上述两个工具

启用 "无线调试" 并启动 Shizuku

在 Blocker 中授权 Shizuku 权限

搜索并进入 "电话 / 短信存储" 应用

禁用以下三个内容提供者:

PushMessageProviderPushShopProviderServiceNumberProvider

⚠️ 重要提示:

重启后需重新开启三个选项 → 再次重启 → 确认短信正常收发 → 再次关闭选项

该方案在下次重启前有效

🔧 高级用户(已Root)

方案一:Xposed模块拦截

验证工具内置了 Xposed 模块,可实时拦截并记录调用此漏洞的应用:

实时弹窗提示

记录攻击日志

需手动勾选应用范围

方案二:数据库权限修改

使用 MT 管理器修改数据库文件权限:

路径:/data/data/com.android.providers.telephony/databases/

文件:mmssms.db

操作:移除所有读权限⚠️ 部分机型可能导致短信接收异常,需自行测试

六、官方响应:一场漫长的等待

披露时间线

2025-05-01 Rapid7首次联系一加安全团队 → 无回应

2025-05-06 第二次邮件联系 → 无回应

2025-07-02 联系客服 + 安全团队 → 客服回复"转达"

2025-07-10 催促客服 → 无回应

2025-07-22 通过X平台联系 → 无回应

2025-08-16 联系OPPO CNA代表 → 无回应

2025-09-23 公开披露漏洞(180天责任披露期满)

2025-09-24 一加终于回应:"正在调查"补丁推送计划

根据社区反馈,OPPO、一加、realme 将在 2025 年 10 月中旬 全球推送安全补丁。

建议:

密切关注系统更新推送

收到更新后立即安装

更新后使用验证工具再次检测

七、深度思考:我们能学到什么?

对于用户

权限不等于安全 即使 APP 不申请权限,也可能通过系统漏洞获取数据

来源审查至关重要 只安装来自官方应用商店的应用,避免第三方渠道

定期清理敏感数据 短信、通话记录等敏感信息应定期删除

及时更新系统 系统补丁往往包含重要的安全修复

对于开发者

深度防御原则 不要仅依赖权限系统,敏感数据需多层保护

安全审计必要性 定期进行第三方安全审计,发现潜在风险

责任披露机制 建立有效的安全响应团队,快速响应漏洞报告

对于厂商

响应速度决定影响范围 从首次报告到回应用时近 5 个月,这是不可接受的

主动安全检测 不应等待外部研究者发现问题,而应主动审计代码

透明沟通 及时向用户通报安全问题及修复进展

八、总结:安全永远在路上

CVE-2025-10184 不是第一个,也不会是最后一个重大安全漏洞。

但它提醒我们:

📱 你的手机,可能并不如你想象的安全

🔐 隐私保护,需要用户、开发者、厂商共同努力

⚡ 安全意识,比安全软件更重要

📢 获取验证工具

立即检测你的设备是否受影响!

关注本公众号 回复关键词:CVE-2025-10184 获取最新安全验证工具

📚 参考资料

免责声明: 本文仅供安全研究和用户自查使用,验证工具来源于安全社区研究者。请勿将相关技术用于非法用途,由此产生的一切法律责任由使用者自行承担。

文章作者: wjlin0 发布日期: 2025 年 10 月 标签: #信息安全 #CVE202510184 #OPPO 漏洞 #一加手机 #短信泄露

守护数字安全,从关注开始